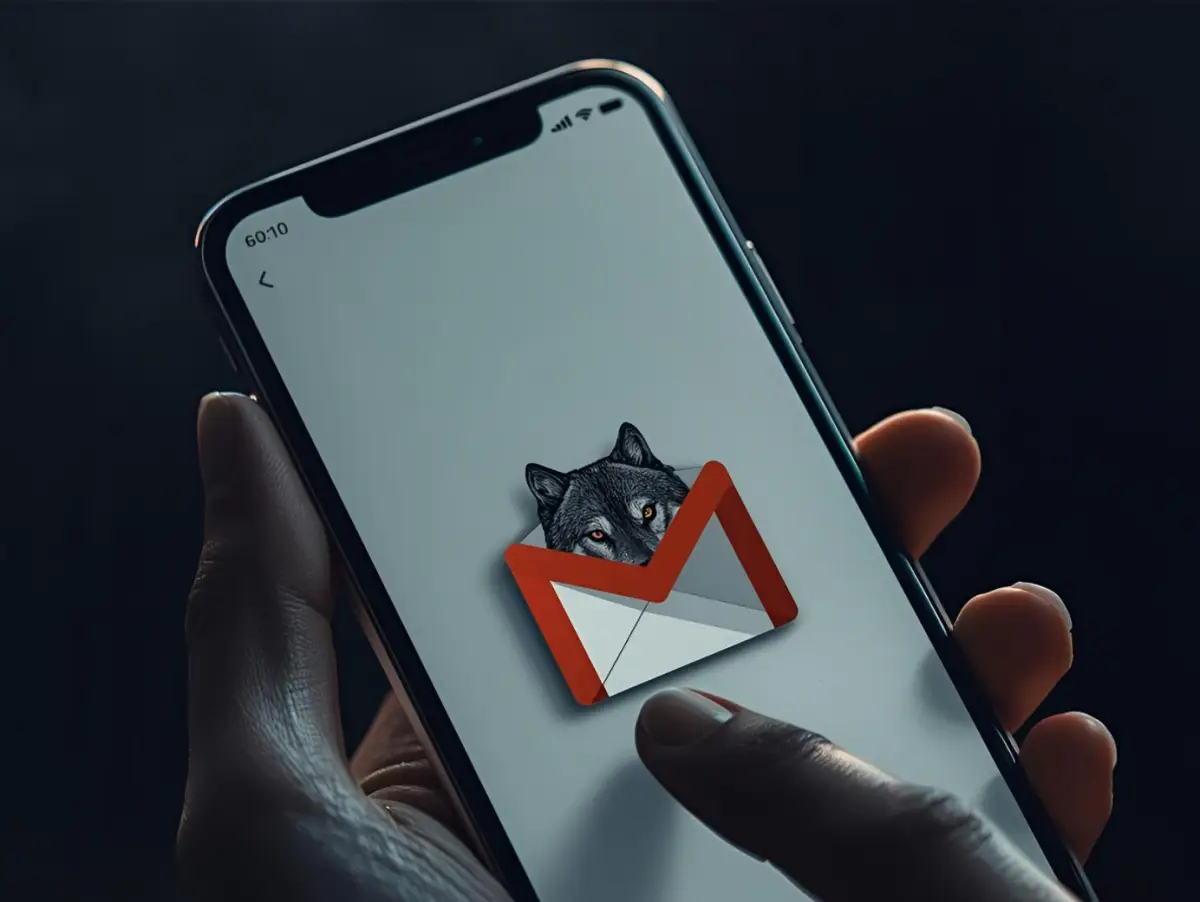

SUKABUMIUPDATE.com - Modus penipuan siber ini memang sedang marak sejak April 2025 dan masih menjadi ancaman serius. Dikenal sebagai DKIM Replay Phishing, trik ini mengeksploitasi celah di sistem keamanan Google untuk menghasilkan email palsu yang secara teknis valid 100%, bahkan berhasil lolos verifikasi standar DomainKeys Identified Mail (DKIM).

Akibat fatalnya, penipu dapat mencuri kredensial akun Gmail korban, yang kemudian digunakan untuk mengakses dan menguras rekening bank, dompet digital, atau layanan keuangan lain yang terhubung. Ini sangat berbahaya mengingat email seringkali dijadikan metode verifikasi utama untuk proses pemulihan atau reset kata sandi.

Bagaimana Modus DKIM Replay Phishing Bekerja?

Berdasarkan laporan dari berbagai sumber, termasuk pengalaman langsung Nick Johnson, seorang pengembang Ethereum Name Service, penipuan ini berjalan melalui langkah-langkah licik yang terstruktur:

- Persiapan: Pembuatan Akun & Aplikasi Palsu

Pelaku membuat akun palsu dalam ekosistem Google. Mereka mendaftarkan domain, akun Gmail baru, dan yang terpenting, mendaftarkan aplikasi OAuth pihak ketiga dengan nama yang sangat mirip layanan resmi Google, seperti "Google Security Alert" atau "Google Workspace Support".

Baca Juga: Bukan Cuma Lemon: 7 Sayur dan Buah dengan Efek Detox Alami

Baca Juga: Pemberitahuan ke-2 kehilangan Sertifikat Tanah di Kabupaten Sukabumi

- Proses Inti: Menerima & Memutar Ulang (Replay) Email Asli

Sebagai respons atas pendaftaran akun atau aplikasi palsu tersebut, Google secara otomatis mengirimkan email notifikasi verifikasi yang sah. Email ini berasal dari alamat resmi Google, seperti [email protected]. Penipu kemudian mem-forward atau "memutar ulang" (replay) email asli ini langsung ke target korban.

- Kelemahan Dieksploitasi: DKIM Valid

Ini adalah inti kelemahan sistem. Karena email yang diterima korban adalah email asli yang dihasilkan dari infrastruktur Google, tanda tangan keamanan DKIM-nya valid. Akibatnya, email ini:

- Lolos dari semua filter spam atau phishing.

- Tidak menampilkan tanda peringatan.

- Muncul berdampingan dengan notifikasi asli Google lainnya di inbox korban, membuatnya hampir mustahil dibedakan.

Gunakan aplikasi authenticator (seperti Google Authenticator) atau kunci fisik (security key). Jangan hanya mengandalkan verifikasi via SMS (OTP SMS) karena lebih rentan.

Gunakan aplikasi authenticator (seperti Google Authenticator) atau kunci fisik (security key). Jangan hanya mengandalkan verifikasi via SMS (OTP SMS) karena lebih rentan.

- Jebakan Terakhir: Arah ke Situs Phishing

Email yang terlihat sah tersebut berisi tautan yang mengarahkan korban ke "portal dukungan" palsu. Seringkali portal ini dibuat menggunakan Google Sites (sites.google.com), sehingga alamatnya pun berada di dalam ekosistem Google dan terlihat sangat meyakinkan. Saat korban mengklik dan memasukkan username serta password mereka di situs palsu tersebut, data kredensial mereka langsung dicuri oleh penipu.

Pakar keamanan dari EasyDMARC menyatakan teknik ini sangat berbahaya karena korban tidak memiliki alasan untuk merasa curiga sama sekali terhadap email yang secara teknis sah.

Baca Juga: TPA Sarimukti Akan Disulap Jadi Pembangkit Listrik Tenaga Sampah, KDM: Dibiayai Danantara

Baca Juga: Liga Italia: Inter Milan Tantang AS Roma di Olimpico, Nerazzurri Ingin Lanjutkan Tren Positif

Dampak Langsung: Ancaman Nyata pada Keuangan Anda

Dampak dari penipuan ini berlangsung sangat cepat dan destruktif. Begitu akun Gmail Anda berhasil dicuri (dikendalikan), penipu akan menggunakannya sebagai kunci utama untuk mengambil alih layanan lain.

Mereka dapat dengan mudah menjalankan fungsi "Lupa Kata Sandi" pada layanan perbankan, dompet digital (e-wallet), atau platform aset kripto yang terhubung dengan email tersebut. Link reset yang dikirimkan ke email korban—yang kini dikuasai pelaku—memungkinkan mereka mengambil alih akun keuangan dalam hitungan jam. Sejumlah kasus melaporkan korban kehilangan saldo dan dana tak lama setelah login di situs palsu.

Cara Melindungi Diri dari DKIM Replay Phishing

Jangan panik! Peningkatan kewaspadaan dan tindakan pencegahan adalah pertahanan terbaik. Berikut adalah langkah-langkah praktis yang direkomendasikan pakar keamanan siber:

|

No. |

Tindakan Perlindungan |

Penjelasan |

|

1. |

Wajibkan Verifikasi 2 Langkah (2FA) Kuat |

Gunakan aplikasi authenticator (seperti Google Authenticator) atau kunci fisik (security key). Jangan hanya mengandalkan verifikasi via SMS (OTP SMS) karena lebih rentan. Dengan 2FA, bahkan jika password dicuri, penipu tidak akan bisa masuk. |

|

2. |

Selalu Ketik URL Manual di Browser |

Hindari mengklik tautan (link) yang ada di dalam email, sekalipun terlihat sah. Jika Anda ingin memeriksa akun Google atau notifikasi, ketik langsung accounts.google.com atau alamat situs resmi lainnya di bilah browser Anda. |

|

3. |

Periksa Header dan Alamat Penerima |

Waspadai email yang tiba-tiba meminta Anda login atau memverifikasi. Periksa header email dengan teliti untuk melihat alamat penerima asli; email replay seringkali dikirimkan ke banyak alamat tanpa tujuan yang jelas. |

|

4. |

Pantau Aktivitas Akun Secara Rutin |

Secara berkala, periksa riwayat login dan aktivitas akun Anda di myaccount.google.com/security. Jika ada perangkat atau lokasi login yang tidak dikenal, segera keluarkan dan ubah kata sandi. |

|

5. |

Gunakan Perlindungan Tambahan |

Pasang perangkat lunak antivirus yang terpercaya atau ekstensi browser yang dirancang khusus untuk mendeteksi dan memblokir situs phishing yang mencurigakan. |

|

6. |

Laporkan Segera ke Otoritas |

Jika Anda menerima email mencurigakan, segera laporkan dengan me-forward-nya ke pihak berwenang di bidang siber, atau gunakan tombol "Laporkan phishing" yang tersedia di dalam Gmail. |

Google telah mengakui adanya celah ini dan terus bekerja untuk memperbaikinya, termasuk dengan meningkatkan deteksi terhadap aplikasi OAuth palsu. Jika Anda sudah terlanjur menjadi korban, segera gunakan opsi pemulihan akun Google dalam waktu 7 hari melalui nomor ponsel atau email cadangan yang telah Anda daftarkan.

Bagikan informasi penting ini kepada teman dan keluarga Anda. Kesadaran kolektif adalah pertahanan terbaik dari ancaman siber terbaru.

(Dari berbagai sumber)